Kas WordPress on turvaline? Siin on Vastus!

2003 aastal alustatud WordPressist on saanud kõige populaarsem sisuhaldusplatvorm, mis annab rohkem kui kolmandiku kõigist veebisaitidest. Seega on see häkkerite ja küberkurjategijate jaoks ka mahlane sihtmärk.

Kuigi WordPress on varustatud turvalahendustega, mis kaitsevad teie veebisaiti pahatahtlike kasutajate eest, proovivad nad siiski rohkem meetodeid teie saidile tungimiseks. Pärast rünnakut saavad häkkerid teie sisu kustutada, varastada teie kliendiandmeid ja nii edasi.

See paneb teid mõtlema, kas WordPress on piisavalt turvaline, et nendele pahatahtlikele rünnakutele vastu seista.

Selles artiklis analüüsime üllatava statistikaga WordPressi turbeseisundit. Seejärel saame arutada, kuidas teie WordPressi sait nakatub, ja 7 võimalust saidi kaitsmiseks.

Mida räägivad andmed WordPressi turvalisuse kohta?

WordPressi saite rünnatakse igal nädalal igal ajal. Cloudwaysi andmetel on häkkerid 2017. aastal kustutanud üle 1,5 miljoni WordPressi lehe. Te ei pruugi seda märgata, kuid teie sait võib ühel päeval olla häkkerite järgmine sihtmärk.

Hiljutised uuringud WordPressi turvatingimuste kohta näitavad, et:

- 86% kõigist WordPressi saitidest on vähemalt 1 tõsine haavatavus. Keskmiselt on see turvaprobleemide arv palju suurem, umbes 56 haavatavust.

- 33% klientidest väldivad veebis ostlemist, kuna nad ei tunne end turvaliselt oma konfidentsiaalset teavet e-poodidesse jätma .

- 3% WordPress.org-i pistikprogrammidest pole kunagi värskendatud. Need aegunud ja halvasti kodeeritud pistikprogrammid ja teemad loovad pahavarale suurepärase lüüsi veebisaitide hõlpsaks ründamiseks.

Nüüd hakkab helisema hoiatuskell. Te ei tohiks arvata, et teie sait on piisavalt turvaline, et häkkerid seda ei puudutaks.

5 levinumat WordPressi turvaprobleemi

Häkkeritel ja küberkurjategijatel on sadu viise, kuidas saata teie WordPressi saitidele pahavara, et sisu kustutada ja domeeni autoriteeti varastada.

Nad võivad teeselda tavakasutajat ja proovida sisse logida administraatori armatuurlaua kaudu. Või lähevad nad teie saidile vananenud pistikprogrammide ja teemade poolt loodud haavatavuste kaudu.

Brute Force rünnakud

Jõhja jõu rünnakud viitavad katse-eksituse meetodile, mille käigus sisestatakse korduvalt erinevaid sisselogimisandmete kombinatsioone, kuni häkkerid teie saidile satuvad. Nad proovivad kõiki jõhkra jõu rünnakusõnastiku paroole, et näha, kas mõni neist ühtib teie kontode paroolidega.

Toore jõu rünnak on tunnistatud kõige tõsisemaks turvaprobleemiks, kuna häkkerid saavad veebisaidi omaniku rollis teie WordPressi saidi üle täieliku kontrolli haarata. Nad teevad teie andmetega ohtlikke toiminguid ja hävitavad mõne minuti jooksul kõik, mille olete loonud.

Mida lihtsamaid paroole kasutate, seda lihtsam on ründajatel testida ja teada saada. Häkkimiseks kõige sagedamini kasutatavad paroolid on "password123" või "123456789".

Aegunud WordPressi tuum, teemad ja pistikprogrammid

WordPressi põhitarkvara ning teemade ja pistikprogrammide värskendamine uusimatele versioonidele ei võta palju aega. Paljud kasutajad aga ignoreerivad seda olulist teatist. Ainult 62% saitidest on värskendatud WordPressi peamiste väljalasetega.

Küberkurjategijad saavad ära kasutada haavatavust, mille on loonud mitte-uue WordPressi tarkvara või halvasti kodeeritud pistikprogrammid ja teemad. Nad saavad teie saidi nende potentsiaalsete lüüside kaudu läbida ja teie saidi ette teatamata hävitada.

SQL-i süstimine

SQL-i (struktureeritud päringukeele) süstimine või SQLi võimaldab häkkeritel sisestada teie veebisaitidele pahatahtlikke SQL- lauseid .

SQL-i juhtub sageli, kuna WordPressi veebisaidid kasutavad MySQL-i andmebaasi. SQL-i süstimine paljastab teie andmed andmebaasis. Olenevalt andmete olulisusest on tagajärjed kerged kuni äärmiselt rasked.

Lisaks saab küberterrorist sisse logida ka administraatorina ja seejärel süsteemi eeliseid kasutada või isegi teavet redigeerida.

DDoS-i rünnakud, mis tähistab hajutatud teenusekeelurünnakut, kasutavad WordPressi hostimisserverist andmete küsimiseks ohustatud arvuteid ja seadmeid. Selle tulemusena vähendab see teie saidi kiirust ja sihitud serveri jookseb kokku.

Seda tüüpi turvaprobleemid ei välista ühtegi veebisaiti, isegi suurimaid ettevõtteid. Näiteks oli GitHub 2018. aastal tunnistajaks tohutule DDoS-rünnakule, mis saatis nende serveritesse üle 1 terabaidi sekundis liiklust.

Saididevaheline skriptimine

Tuntud ka kui XSS-rünnakud, võimaldab saitidevaheline skriptimine häkkeritel toota teie WordPressi veebisaidi külastaja brauseris pahatahtlikku skriptikoodi. Nad sihivad teie saidi külastajaid teisele kahjulikule veebisaidile, lisades teie saidile rämpspostilinke.

Kuidas oma WordPressi saiti kaitsta

Ennetamine on alati parem kui ravi. Peaksite oma WordPressi saiti ennetavalt kaitsma, mitte ootama selle taastamist pärast rünnakut.

Saate rakendada erinevaid meetodeid, et kaitsta oma WordPressi veebisaite pahatahtlike osalejate eest, olenevalt sellest, kuidas see sisse häkitakse. Kui mõned inimesed keskenduvad administraatorite ja kasutajate paroolide tugevdamisele, installivad teised pahavara võitmiseks tulemüüri.

Vaatame, mida saidiomanikud oma veebisaitide salvestamiseks teevad.

1 Sundige WordPressi kasutajatele häkkerite võitmiseks tugevaid paroole

Peate viivitamatult lähtestama ja muutma kõik oma WordPressi saidiga seotud paroolid. Peate veenduma, et teie paroolid on tugevad, ainulaadsed ja häkkeritel pole neid liiga lihtne ära arvata.

Iga parool peaks sisaldama rohkem kui 8 tähemärki, sealhulgas nii suur- kui ka väiketähti. Soovitatav on kasutada ka erimärke, nagu @, !, #, % ja *. Ärge kunagi lisage oma paroolidesse oma nime ega sünniaega.

Ärge unustage kasutada samu paroole mitme konto jaoks. Kui häkkerid teavad ühe konto parooli, saavad nad hõlpsasti kontrolli teiste kontode üle.

Automaatne parooligeneraator või paroolihaldur võib teid tõhusalt aidata tugevate paroolide loomisel. Saate luua piiramatult tugevaid, juhuslikke ja kordumatuid paroole ning hallata neid ühes kohas.

2 Lubage 2-faktoriline autentimine

2FA tähendab kahefaktorilist autentimist või kaheastmelist kinnitamist. See lisaturvalisus suurendab teie konto turvalisust ja väldib volitamata võrku sisselogimise ohtu.

2FA turvalisuse lubamisel peavad kasutajad lisaks kasutajanime ja parooli sisestamisele sisestama sisselogimiseks 2FA turvakoodi. Selle koodi saab kasutajatele saata SMS-i kinnitusega.

2FA lubamine oma saidil on üsna lihtne. Valige lihtsalt populaarne tasuta kaheastmelise kinnitamise pistikprogramm, mis on saadaval WordPressi hoidlas.

3 Installige oma WordPressi saidi jaoks turvaplugin

Veebisaidi tulemüür või turbeplugin toimib väravavahina, mis seisab saidi ees, et blokeerida häkkerite poolt ähvardavaid ohte. See aitab vähendada pahavara juurdepääsu ohtu teie veebisaidile.

Kõige populaarsemad turbepluginad, mida saate proovida, on Sucuri, iThemes Security Pro, Jetpack Security või Wordfence. Igaühel neist on väljapaistvaid funktsioone ja puudusi, mis võivad teie saidi toimivust oluliselt mõjutada.

4 Kasutage turvalist hostimisteenust

Majutusteenuse valimine on veebisaidi loomisel kõige olulisem samm. Hostimisettevõtte usaldamisel peate veenduma, et see pakub tugevaid turvameetmeid.

See peaks toetama uusimaid PHP ja MySQL versioone. Lisaks sellele tuleb avalike sisselogimiste vältimiseks hoida teie hostimiskontot eraldatud kohas.

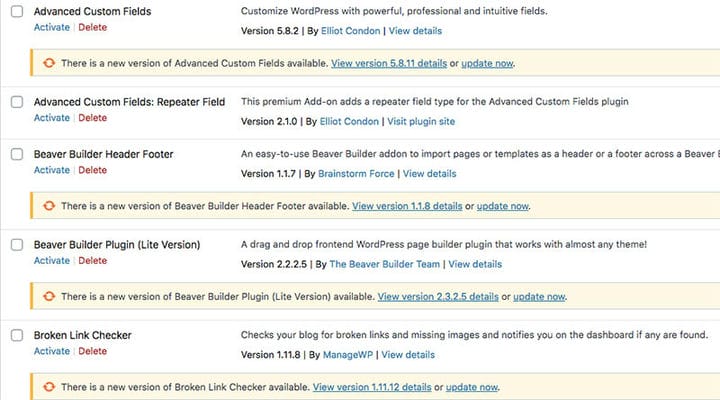

5 Pahavara blokeerimiseks hoidke teemasid ja pistikprogramme värskendatuna

Kaasautorid värskendavad oma teemasid ja pistikprogramme mitte ainult uute funktsioonide pakkumiseks ja vigade parandamiseks, vaid ka oluliste turvapaikade lisamiseks.

On tungivalt soovitatav eemaldada kõik pistikprogrammid, mida regulaarselt ei värskendata, ja kindlasti need, mis on teadaolevalt ohustatud.

Veelgi enam, tasulised funktsioonid on sageli turvalisemad, kiirema toe ja veatuvastusega. Saate teatada igal ajal, kui leiate pistikprogrammis või teemas vea ja see parandatakse peagi.

Sageli peaksite pistikprogrammide värskendamiseks ootama 2–3 päeva, et veenduda, et teised kasutajad pole selle uue versiooni puhul teatanud enam probleemidest. Kontrollige värskendatud üksikasju hoolikalt enne, kui vajutate nuppu Värskenda.

6 Seadistage oma privaatsaidile õiged load

7 Varundage oma WordPressi sait regulaarselt

Varundamine muudab WordPressi saidi taastamise lihtsamaks, kui midagi läheb valesti. Saate teha varukoopiaid iga päev, iga nädal või isegi iga kuu.

Kui teil on juba oma veebisaidi varukoopia, peaksite selle kohe oma hostimiskontole uuesti üles laadima. See aitab vältida andmete kaotamist rünnatud veebisaidi puhastamisel.

Tagasi küsimuse juurde "Kas WordPress on turvaline?"

Nii et "kas WordPress on turvaline?". Vastus on tõenäoliselt jah, ei või võib-olla.

Me kõik teame, et WordPressi turvaprobleemid on olemas. Teie WordPressi veebisaidi rünnak muutub kõigi administraatorite õudusunenäoks. Mõnikord ei pruugi te seda märgata enne, kui see teie saiti tõsiselt kahjustab.

Saidi küberkurjategijate eest kaitsmiseks peate võtma asjakohaseid meetmeid. Saate proovida mitmeid meetodeid. Mõnda neist on lihtne ja lihtne rakendada, näiteks paroolide muutmine või teemade ja pistikprogrammide värskendamine. Vahepeal võivad teised võtta teilt palju aega ja vaeva, näiteks saidi varundamine või 2FA lubamine.

Saidi turvalisuse suurendamiseks on tungivalt soovitatav kombineerida korraga mitut turbemeetodit.

Kui teil on küsimusi oma WordPressi saidi kaitsmise kohta, andke meile sellest kindlasti allolevas kommentaarikastis teada.

Kommunikatsioonierialana soovib Emily õpitut WordPressi kasutajatega jagada. Tema lemmikud on WordPressi näpunäited, õpetused ja pistikprogrammide ülevaated. Olles veetnud tunde kirjutamise pärast, naudib ta oma õetütrega koos veedetud väärtuslikku aega.